挖矿大理石识别

如果确认一款挖矿软件是否安全可用? NiceHash

2021年1月11日 — 如果确认一款挖矿软件是否安全可用? 在本指南中,我们将教您如何 识别安全靠谱的挖矿插件,或者至少减低踩坑的概率。 加密货币以及区块链行业始于 匿名、 2020年4月1日 — 既然已经知道主机存在挖矿,接下来就是解决挖矿,快速恢复系统可用性。通过上述的挖矿数据包可知矿池的 IP 地址,首先就是将主机与矿池之间的网络连接阻断。如何识别主机是否存在挖矿及快速处置办法 极客邦

基于行为检测的挖矿木马检测技术的研究和有效实践

2021年6月22日 — 利用受害主机进行内网探测扫描,发现其他潜在受害目标主机,从受控主机传播挖矿木马并感染其他主机,实现挖矿木马在内网主机间的大量蔓延。 由此可见,植入挖矿木马至内网用户的主机,不仅大量消 2023年2月10日 — 在 2018 年 RSA大会《The Five Most Dangerous New Attack Techniques, and What’s Coming Next》研讨中,Johannes Ullrich 提出可通过高 CPU 负载、网络流量 基于网络特征的挖矿识别技术解析 知乎

什么是挖矿检测治理 深信服

什么是挖矿 挖矿是指通过计算机处理复杂的数学问题,以获得加密货币的过程。 挖矿的过程涉及解决一个数学难题,这个难题需要大量的计算能力和电力。 矿工使用他们的计算机 2019年2月7日 — 挖矿行为的识别可以通过很多方面进行判断,终端层面监控硬件资源的使用率,及相关进程分析;流量层面通过识别挖矿行为的流量特征,从流量中识别出挖矿行为。suricata下的挖矿行为检测 FreeBuf网络安全行业门户

.jpg)

基于网络流量的挖矿行为检测识别技术研究 arocmag

2022年3月31日 — 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取 针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过 基于网络流量的挖矿行为检测识别技术研究 百度学术

虚拟货币挖矿行为识别数据集 Heywhale 和鲸社区

2024年3月18日 — 为有效防范处置虚拟货币“挖矿”活动盲目无序发展带来的风险隐患,助力实现碳达峰、碳中和目标,通过用电数据,运用大数据分析手段识别虚拟货币“挖矿”行为将 2023年9月21日 — 针对加密流量中挖矿行为检测和识别准确率较低的问题,提出了一种挖矿行为流量识别技术。该技术基于网络流量的时间序列特征,引入了长程依赖的特性,识别效果不易受到加密算法的影响。 首先,使用统计方法和重新缩放范围方法从网络流量 基于流量特征的挖矿行为识别技术,Frontiers in Physics XMOL

.jpg)

矿脉与矿石 GTNH中文维基 灰机wiki 北京嘉闻

4 天之前 — 总述 GTNH的矿石生成与原版不同,这里是按照格雷科技5的矿脉机制来生成矿物的。 除了普通的绿宝石矿石以外,其他所有的原版(包括其他模组)矿石,如铁矿石,铜矿石,充能赛特斯石英矿石等矿石的生成 2024年3月18日 — 虚拟货币挖矿行为识别 数据集 【数据背景】2022数字中国创新大赛算法—能源大数据子赛道。虚拟货币“挖矿”行为每年可能消耗全球多达13489太瓦时的电力,相当于中国3亿家庭一年所耗费的电量。为有效防范处置虚拟货币“挖矿”活动盲目无序 虚拟货币挖矿行为识别数据集 Heywhale 和鲸社区

如何知道我的电脑是否被挖矿 ️

2023年8月30日 — 3避免点击链接或下载未知文件: 挖矿程序通常通过电子邮件或消息中的恶意链接或附件进行传播。 在社交网络上。打开链接或从未知来源下载文件时请务必小心。 识别计算机上挖矿程序的来源 有时,发现计算机性能缓慢或资源使用量突然增加可能会令人沮 2021年12月8日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币挖矿检测与防御 知乎

基于网络流量的挖矿行为检测识别技术研究 arocmag

2022年3月31日 — 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum、Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖 2022年2月11日 — 中国计算机学会 OPPO 北京市经信局 华为 国家电投 蚂蚁金服 国家电网 腾讯 中国气象局 京东 航天科工集团 平安产险 鹏城实验 虚拟货币“挖矿”行为识别 数据集 DataFountain

简单的脚本编辑和使用,解放双手,自动钓鱼挖矿挂机升级等

2023年7月22日 — 简单的脚本编辑和使用众所周知,这游戏现在玩一局,吃经验药、钓鱼、挖矿、刷激素当真是手都要点麻,所以适当使用脚本能让你轻松不少。这里给大家推荐一款简单实用的软件——按键精灵,可谓是简单易懂易上手。网上直接搜按键精灵下载安装2019年2月7日 — 由此对挖矿木马的检测能力成为了内网安全中比较重要的一部分。挖矿行为的流量特征 挖矿行为的识别可以通过很多方面进行判断,终端层面监控硬件资源的使用率,及相关进程分析;流量层面通过识别挖矿行为的流量特征,从流量中识别出挖矿行为。suricata下的挖矿行为检测 FreeBuf网络安全行业门户

.jpg)

挖矿入侵Linux系统排查步骤 CSDN博客

2021年4月11日 — 三、进程情况排查 1 top 命令:查看资源消耗情况,id表示系统cpu剩余,若该值很小,说明系统可能被用于挖矿等严重占用资源,此时可记录下该进程的PID 2 ps aux sort=pcpu /ps elf 命令:可能top命 断开与网络的连接: 首先,断开被感染计算机与网络的连接,以防止挖矿木马继续传播或与远程控制服务器通信。 扫描、检测 和溯源 : 使用可信赖的 终端安全 或安全工具对计算机进行全面扫描,以检测和识别挖矿木马的存在。 确保 终端安全软件 的病毒库是最新的,以提高 什么是挖矿检测治理 深信服

挖矿用户识别方法、系统、设备和介质pdf

2024年1月11日 — 但现有的挖矿用户识别方法仅依靠用电量识别挖矿用户。 12、,导致识别结果准确度低。发明内容0004本发明提供了一种挖矿用户识别方法、系统、设备和介质,解决了现有的挖矿用户识别方法仅依靠用电量识别挖矿用户,导致识别结果准确度低的技术问题。2020年7月27日 — 门罗币、比特币等虚拟货币的应用兴起,令挖矿病毒(可利用计算机资源获取虚拟货币)的活动和传播变得猖獗。而企业作为终端聚集地,早已成为挖矿病毒入侵利用的主要对象。根据今年上半年火绒服务过的企业用户统计,根据火绒查杀数据发现 挖矿病毒的套路都在这里 知乎

.jpg)

虚拟货币挖矿检测与防御 知乎

2021年11月18日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。2022年3月24日 — 滴滴滴 你还不知道什么是“挖矿”?你对“挖矿病毒”危害还一无所知?耐心看完这篇文章你就懂啦!01 国家政策要求 为有效防范及处置虚拟货币挖矿活动盲目无序发展带来的风险隐患,助力实现碳达峰、碳中和目标,2021年9月开始,国家多个部门联合发布了《关于整治虚拟货币“挖矿”活动的 快戳!一文读懂如何与挖矿病毒说“拜拜”!澎湃号政务澎湃

比特币挖矿 所需的计算能力 + 工作原理 HashDork

这篇综合文章涵盖了比特币挖矿的所有关键要素。 了解它的工作原理、采矿所需的计算机能力等。个加密货币, 比特币 ,于 2009 年首次亮相。它与一种称为区块链的技术一起工作,该技术将一系列加密的数字块连接成一条链,因此得名。2021年11月23日 — 引言 对于企业机构和广大网民来说,除了面对勒索病毒这一类威胁以外,其往往面临的另一类广泛的网络威胁类型就是感染恶意挖矿程序。恶意挖矿,就是在用户不知情或未经允许的情况下,占用用户终端设备的系统资源和网络资源进行挖矿,从而获取虚拟 深度解析恶意挖矿攻击:现状、检测及处置手册 知乎

深入剖析:一次完整攻击链下的挖矿木马分析与应急响应处置

2024年3月26日 — 1 前言在最近研究僵尸网络漏洞传播过程中发现的恶意传播链接,并根据链接下载样本落地进行分析。最终该样本被确认为挖矿病毒。此病毒由于在分析的过程中c2尚且存活,并且是由漏洞传播入口获取到的样本,因此此样本的攻击链非常完整,便进行了落地分 2024年1月24日 — 比特币挖矿已经从早期的CPU、GPU发展到专用的ASIC芯片构建的矿池挖矿。 当某个矿工成功找到特定哈希的新区块后,他会立刻向全网广播该区块。 其他矿工在收到新区块后,会对新区块进行验证,如果有效,就把它添加到区块链的尾部。一文让你看懂比特币是如何挖矿的 币界网

基于网络流量的挖矿行为检测识别技术研究 百度学术

摘要: 针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum,Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖矿 2022年6月6日 — 波西亚时光大理石在哪1、大理石哪里有呢?其实大理石的矿在你家附近就有2、一般这种大石头里面大理石几率会比较大点3、但这种大石头需要你升级过你的镐子后才能开采,没有的话只会浪费体力4、在存口右边的石头堆上是比较多的,建议有波西亚时光大理石在哪挖最多? 百度贴吧

.jpg)

一种挖矿用户识别方法、系统、设备和介质与流程 X技术网

2023年8月30日 — 本发明涉及异常用电检测技术领域,尤其涉及挖矿用户识别方法、系统、设备和介质。背景技术越来越多的人企图通过挖矿获利,然而,挖矿行为本身会消耗大量电力资源,导致大量电力资源被浪费。目前大型矿场已经基本消失,但仍存在大量小型矿场伪装成正常电网用户从事挖矿活动牟利,如何 2023年2月7日 — Hi,我是观宇战队的kenant,今天继续为大家分享恶意文件分析系列文章,第二篇我们通过一个案例了解Xmrig家族挖矿病毒。一、挖矿病毒简介 挖矿病毒是一种运行在”受害“主机,进行虚拟货币挖取的病毒,常见的虚拟货币包括比特币、以太币、门罗币、达 恶意文件分析系列Xmrig家族挖矿病毒分析(第二篇)

技术干货|如何高效破解挖矿攻击难题? 腾讯云

2022年9月19日 — 03挖矿场景介绍 针对于云上的挖矿攻击,最常见的手法一般有两种,一是扫描暴露在公网上的IP及端口,二是攻击对应端口的漏洞及弱口令。从攻击者视角来看,攻击者在攻击的过程中会大量利用自动化工具、商业化IP代理工具进行探测及绕过。近年来,挖矿木马呈明显增长的趋势,而传统的检测识别方法又存在局限性。那么,有没有什么办法,可以有效识别挖矿木马?9月24日,腾讯安全科恩实验室高级安全研究员唐祺壹将从挖矿木马的发展趋势与威胁、BinaryAI的原理与机制,以及BinaryAI如何识别挖矿木马等方面,为我们讲解基于AI技术的挖 用AI方法识别挖矿木马 腾讯产业互联网学堂

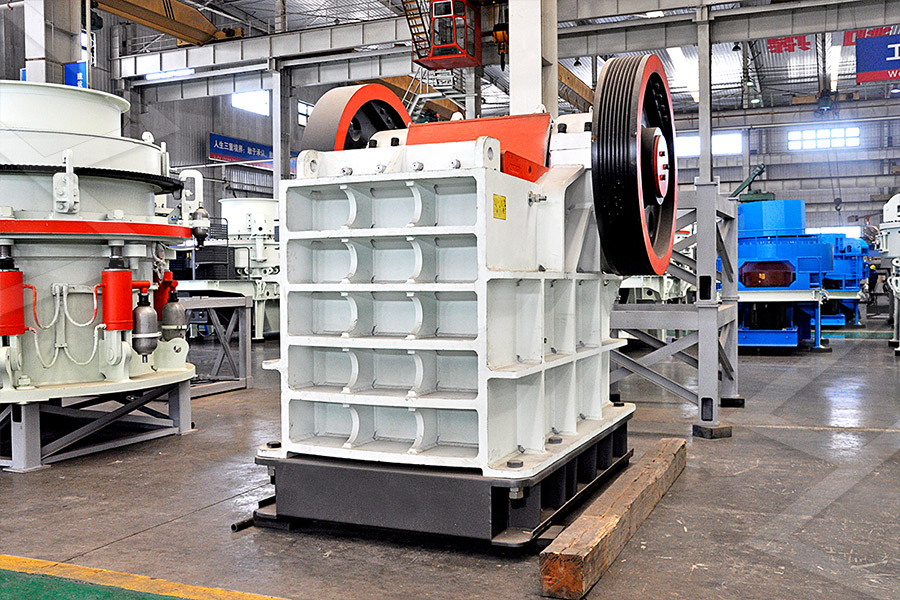

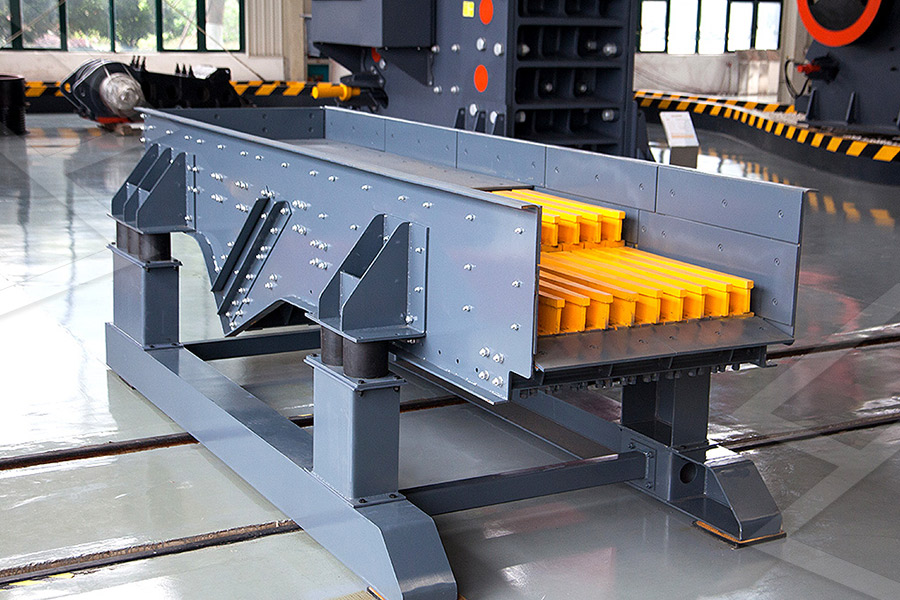

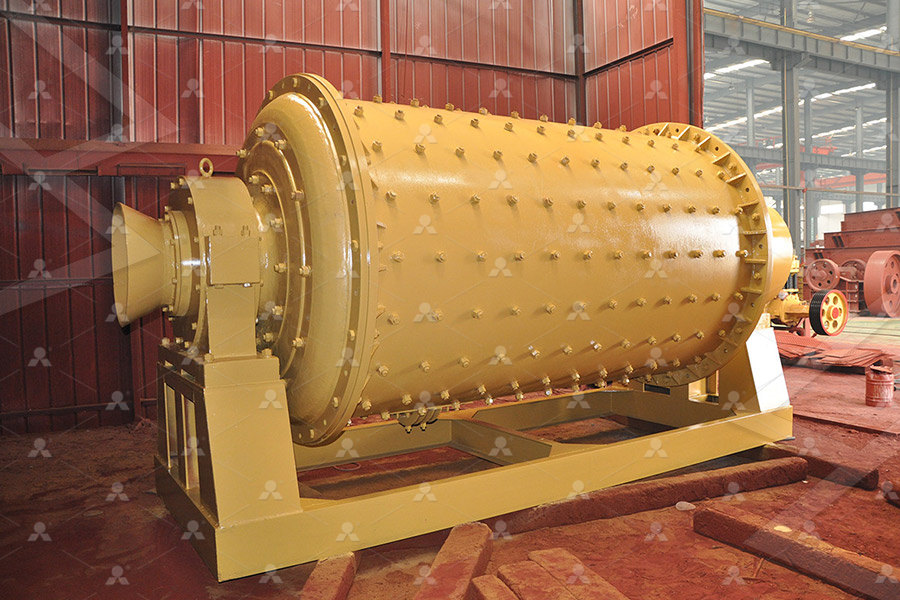

CFB石灰石脱硫剂制备——磨机公众号12.8 推送案例(8)51.jpg)

基于深度流量分析的挖矿行为检测与实践 UESTC

2023年4月14日 — 为密织防范网络,清理挖矿木马病毒,有效治理校园网虚拟货币挖矿行为,提出了一种校园网恶意挖矿行为的检测与阻断模型。该模型采用基于签名的深度包检测技术,结合动态威胁情报,建立了挖矿协议的状态机模型,对报文进行深度包分析,以识别挖矿协议,在校园网出口实现挖矿流量的检测 摘要: 针对加密货币矿工采用加密手段进行挖矿的行为,本文搭建加密挖矿流量分析环境,针对加密挖矿流量特征进行分析,提取挖矿流量在统计和时序方面的特征以及数据包特征参数进行建模,使用Bagging算法对模型进行训练,形成一种有效检测模型,实验结果表明,取得了较好的识别效果加密挖矿识别 一种基于流量特征的加密挖矿行为检测识别方法 百度学术

.jpg)

如何识别服务器挖矿行为 • Worktile社区

2024年4月14日 — 识别服务器挖矿行为是一个重要的安全任务,以下是五个关键方面来帮助您识别服务器挖矿行为。 监测服务器性能:服务器挖矿行为会对服务器性能产生明显影响。通过监测服务器的 CPU 使用率、内存使用率和网络带宽使用率等指标,可以快速发现异常。3d溜溜网挖矿设备CAD图纸素材集:精选各类的挖矿设备CAD图纸和图库素材,提供全套挖矿设备CAD图纸素材免费下载,包括CAD 添加本地素材,AI智能识别 整理,随时随地用 团队协作资源共享,云端存储备份不丢失 查看更多 挖矿设备CAD图纸全套挖矿设备CAD图库素材免费下载3d

服务器遭遇挖矿怎么办? FreeBuf网络安全行业门户

2020年7月5日 — 恶意软件一哥挖矿软件攻击势头非常猛,加密货币挖矿流量较去年增长约100% 在上一步我们已经识别到了机器在挖矿 ,接下来就要开始进行收拾这些可恶的家伙了 1结束挖矿进程 Windows 将占用CPU 2021年10月1日 — 如果设备管理器中“感叹号”不正常,那肯定是有问题,有时设备管理器中正常,也出现没有找到可以挖矿的显卡。 一种原因:设备被停用 进入“设备管理器”,如果设备图标是下箭头(↓),右击显卡,点“启用设备”。解决“没有找到可以挖矿的显卡” [轻松矿工]

基于DNS流量分析识别加密货币矿工的研究和实现 网络安全

2023年9月7日 — 摘要:随着加密货币的兴起,恶意挖矿在全球肆虐,成为国家整治的重点,而挖矿木马不断进化,以各种方式规避当前主流的挖矿监测手段。 为解决这一问题,提出一种 AI算法,基于 运营商 DNS流量、AAA日志和挖矿威胁情报数据,自动识别挖矿行为和矿 2024年3月10日 — 挖矿过程基本原理挖矿过程如何看待挖矿 区块链是金融科技(Fintech)领域的一项基础性的创新。 作为新一代分布式记账(Distributed Ledger Technology,DLT)系统的核心技术,区块链被认为在金融、物联网、商业贸易、征信、资产管理等众多领域都拥有广泛的应用前景。比特币 —— 初露锋芒的区块链 挖矿过程 《区块链技术

.jpg)

挖矿3d模型挖矿3d模型素材免费下载3d溜溜网

3d溜溜网3d模型库为设计师们提供海量的挖矿3d模型素材免费下载,找免费的3d模型素材,就上3d 添加本地素材,AI智能识别 整理,随时随地用 团队协作资源共享,云端存储备份不丢失 查看更多 2022年7月9日 — 面向虚拟货币挖矿过程中私有协议流量检测识别需求,提出面向未知挖矿行为通信协议流量的自动化识别方法。改进Ngram报文格式分割算法和字典树正则表达式生成算法,实现私有协议特征签名自动化生成,对明文通信的挖矿流量进行精确匹配;基于经典加密流量分类模型,改进基于流交互特征的 基于自动化私有协议识别的挖矿流量检测

.jpg)

如何精准识别矿卡 知乎

2023年4月3日 — 挖矿现场 一、挖矿的危害 购买的二手显卡是否曾经被奴役“挖矿”,这是你购买二手显卡最应该考虑的事。“挖矿”会对显卡产生严重的损害。矿工使用显卡的方式可能会导致显卡长时间处于高强度负载状态,显卡长时间运行大数据量运算,这会使显卡迅速升温并可能达到100摄氏度以上的温度 摘要: 随着加密货币的兴起,恶意挖矿在全球肆虐,成为国家整治的重点,而挖矿木马不断进化,以各种方式规避当前主流的挖矿监测手段为解决这一问题,提出一种AI算法,基于运营商DNS流量,AAA日志和挖矿威胁情报数据,自动识别挖矿行为和矿工通过模型训练和结果分析,选择使用GMM和Bisecting Kmeans混合模型 基于DNS流量分析识别加密货币矿工的研究和实现 百度学术

基于流量特征的挖矿行为识别技术,Frontiers in Physics XMOL

2023年9月21日 — 近年来,区块链技术的发展和加密货币的经济效益导致互联网上恶意挖矿活动激增,给企业和机构造成重大损失。因此,准确检测和识别这些行为变得至关重要。针对加密流量中挖矿行为检测和识别准确率较低的问题,提出了一种挖矿行为流量识别技术。4 天之前 — 总述 GTNH的矿石生成与原版不同,这里是按照格雷科技5的矿脉机制来生成矿物的。 除了普通的绿宝石矿石以外,其他所有的原版(包括其他模组)矿石,如铁矿石,铜矿石,充能赛特斯石英矿石等矿石的生成 矿脉与矿石 GTNH中文维基 灰机wiki 北京嘉闻

虚拟货币挖矿行为识别数据集 Heywhale 和鲸社区

2024年3月18日 — 虚拟货币挖矿行为识别 数据集 【数据背景】2022数字中国创新大赛算法—能源大数据子赛道。虚拟货币“挖矿”行为每年可能消耗全球多达13489太瓦时的电力,相当于中国3亿家庭一年所耗费的电量。为有效防范处置虚拟货币“挖矿”活动盲目无序 2023年8月30日 — 3避免点击链接或下载未知文件: 挖矿程序通常通过电子邮件或消息中的恶意链接或附件进行传播。 在社交网络上。打开链接或从未知来源下载文件时请务必小心。 识别计算机上挖矿程序的来源 有时,发现计算机性能缓慢或资源使用量突然增加可能会令人沮 如何知道我的电脑是否被挖矿 ️

虚拟货币挖矿检测与防御 知乎

2021年12月8日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。2022年3月31日 — 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum、Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖 基于网络流量的挖矿行为检测识别技术研究 arocmag

.jpg)

虚拟货币“挖矿”行为识别 数据集 DataFountain

2022年2月11日 — 中国计算机学会 OPPO 北京市经信局 华为 国家电投 蚂蚁金服 国家电网 腾讯 中国气象局 京东 航天科工集团 平安产险 鹏城实验 2023年7月22日 — 简单的脚本编辑和使用众所周知,这游戏现在玩一局,吃经验药、钓鱼、挖矿、刷激素当真是手都要点麻,所以适当使用脚本能让你轻松不少。这里给大家推荐一款简单实用的软件——按键精灵,可谓是简单易懂易上手。网上直接搜按键精灵下载安装简单的脚本编辑和使用,解放双手,自动钓鱼挖矿挂机升级等

.jpg)

suricata下的挖矿行为检测 FreeBuf网络安全行业门户

2019年2月7日 — 由此对挖矿木马的检测能力成为了内网安全中比较重要的一部分。挖矿行为的流量特征 挖矿行为的识别可以通过很多方面进行判断,终端层面监控硬件资源的使用率,及相关进程分析;流量层面通过识别挖矿行为的流量特征,从流量中识别出挖矿行为。